SSL/TLS Autoenrollment

Automatische Registrierung und Erneuerung von Webserverzertifikaten mit öffentlichen oder privaten CAs. Eine wertvolle Erweiterung Ihrer Microsoft CA.

Vertrauenswürdiges TLS

Versorgen Sie Ihre externen Webserver automatisch mit TLS-Zertifikaten von einer public CA .

Private Cloud-CAs

Automatisieren Sie managed private CA Services für Ihre Server in der Cloud oder intern.

Interne Server

Registrieren Sie Windows- und Linux-Serverzertifikate auto-matisch von Ihrer Microsoft-CA.

„Secardeo certACME automatisiert die zeitaufwändige Registrierung und Erneuerung von Serverzertifikaten in einer Organisation und hilft, Ausfallzeiten zu vermeiden.“

Ausfallzeiten vermeiden und Kosten senken!

- Die automatische Zertifikatserneuerung verhindert Ausfälle aufgrund abgelaufener Zertifikate.

- Die ständig reduzierte Lebensdauer von Server TLS-Zertifikaten erfordert häufige Erneuerungen.

- Jede manuelle Zertifikatsverlängerung verursacht interne Kosten.

Unterstützung gängiger Webserver.

- Unterstützung für IIS, Apache, NGINX mit ACME-Modulen.

- Unterstützt F5 Big-IP-Serverpools.

- Funktioniert mit gängigen ACME-Clients wie certBot, acme.sh und WinAcme.

Zertifikatsregistrierung zentral gesteuert.

- ACME-Challenge-Validierung über HTTP oder DNS.

- Optionales Server-Whitelisting.

- Zertifikatsverwaltung in einer zentralen Datenbank.

- Überprüfbare Zertifikatsverwaltungsprozesse.

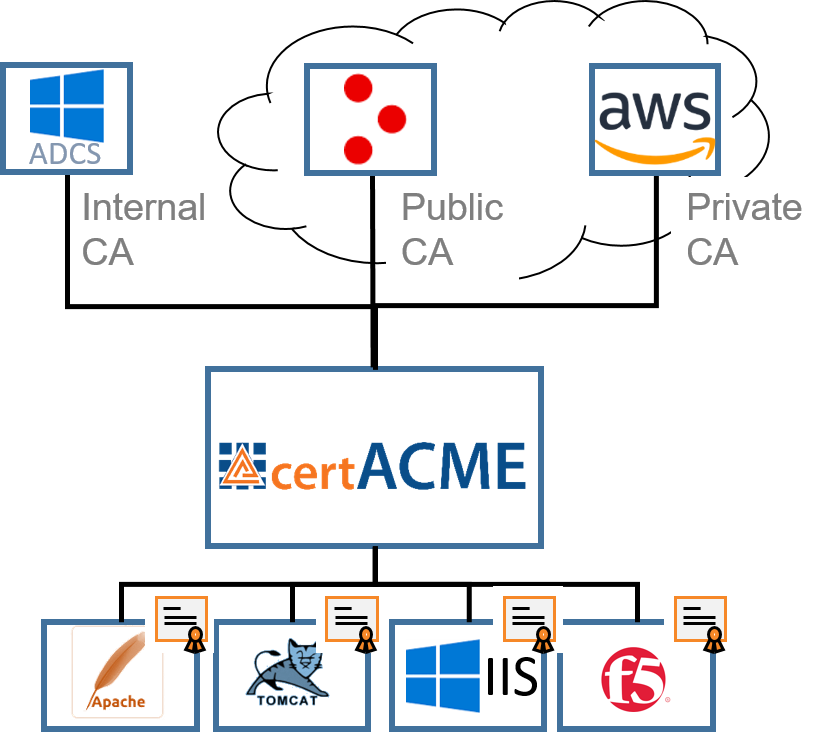

Wie es funktioniert

Secardeo certACME ist ein Proxy zur automatischen Registrierung von Webserver-Zertifikaten mithilfe des ACME-Protokolls (Automatic Certificate Management Environment). Die Lebensdauer öffentlicher TLS-Zertifikate, derzeit ein Jahr, verringert sich immer mehr, weshalb eine automatisierte Zertifikatsverwaltung dringend erforderlich ist. Die Nichtverfügbarkeit von Webservern aufgrund abgelaufener Zertifikate kann zu massiven finanziellen Schäden führen. Das ACME-Protokoll wird verwendet, um die Interaktionen zwischen Zertifizierungsstellen und Webservern zu automatisieren. Es wurde für den kostenlosen CA-Dienst Let's Encrypt entwickelt. Viele Organisationen bevorzugen jedoch die Verwendung von Zertifikaten einer kommerziellen Zertifizierungsstelle im Rahmen eines klar definierten Vertrags für öffentliche Webserver. Oder es werden interne Zertifikate einer Microsoft CA verwendet. Mit certACME können Zertifikate von öffentlichen Zertifizierungsstellen wie SwissSign oder Digicert oder einer internen Microsoft CA ausgestellt werden. Alle Zertifikate werden in der zentralen TOPKI-Zertifikatsdatenbank gespeichert. Dies gewährleistet eine vollständige Kontrolle über die Zertifikate und überprüfbare Zertifikatsverwaltungsprozesse.

certACME lässt sich problemlos als Microsoft IIS-Webanwendung integrieren und fungiert als ACME-Server für ACME-Clients. Es validiert die Zertifikatsanforderungen mithilfe einer HTTP-Challenge und leitet den CSR an die verbundene öffentliche oder private Zertifizierungsstelle weiter. Optional erweitert certACME einen CSR um Unternehmensattribute wie Organisation, Land, Organisationseinheit. certACME speichert alle Zertifikate in einer lokalen oder zentralen SQL-Datenbank. certACME sendet automatisch konfigurierbare Benachrichtigungen an Zertifikatsmanager und Administratoren.

-

Merkmale

- Fungiert als ACME-Server für Standard-ACME-Clients

- Unterstützt gängige Webserver und F5 Big-IP-Serverpools

- Validiert einen Webserver mithilfe einer HTTP- oder DNS-Challenge

- Leitet CSR an eine öffentliche oder private Zertifizierungsstelle weiter

- Erweitert CSR optional um Unternehmensattribute wie Organisation, Land und Organisationseinheit

- Speichert Zertifikate lokal oder zentrale SQL-Datenbank

- Sendet automatisch konfigurierbare Benachrichtigungen an Zertifikatsmanager und Administratoren

- Mehrere Backend-CAs. Mehrere AD-Zertifikatvorlagen mit individueller Challenge-Konfiguration

- Whitelist-basierte Domänennamenautorisierung.

- ACME-Kontoverwaltung

- Unterstützung für MS SQL, MySQL, SQLite

Ressourcen

Whitepapers:

Datenblätter:

Anwenderberichte:

Videos:

Haben Sie Fragen?

© 2023 Secardeo GmbH.

Alle Rechte vorbehalten.